Identity and Access Management (IAM)

Beleid dat ervoor zorgt dat de juiste gebruikers of groepen de juiste toegang hebben tot jouw kritieke middelen.

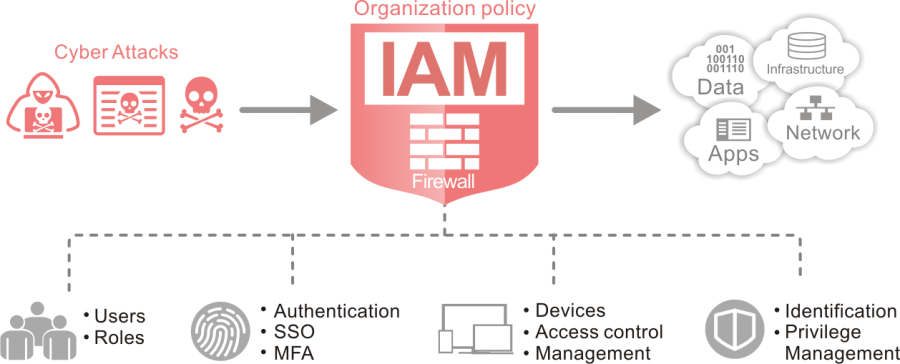

Identity and Access Management (IAM) is essentieel om je data, apps en netwerk te beschermen tegen moderne cyberaanvallen. Door organisatiebeleid af te dwingen en elke toegangsaanvraag te verifiëren, fungeert IAM als een firewall voor je digitale middelen.

Met IAM kun je:

- Gebruikersrollen en -rechten definiëren

- Veilige authenticatie inschakelen (SSO, MFA)

- Toegang tot apparaten en netwerken beheren

- Identiteiten binnen je infrastructuur beheren

DrayTek’s IAM oplossing, geïmplementeerd in DrayOS 5 en geïntroduceerd met de Vigor 2136 serie, brengt Zero Trust beveiliging naar je netwerk gateway, zodat je bedreigingen kunt stoppen voordat ze je kernsystemen bereiken.

Hoe kan DrayTek IAM helpen

Bekijk deze video om te ontdekken wat IAM is en hoe DrayTek IAM de beveiliging van je netwerk versterkt.

Identity management

Het aanmaken en beheren van gebruikersidentiteiten en profielen in verschillende systemen.

Access control

Bepalen wie toegang heeft tot welke middelen, op basis van rollen en rechten.

Authentication

Het verifiëren van de identiteit van gebruikers voor Single Sign-On (SSO), Multi-Factor Authenticatie (MFA) en risicogebaseerde authenticatie.

Authorization

Vaststellen of een gebruiker toestemming heeft om toegang te krijgen tot een bron of een actie uit te voeren; essentieel voor Privileged Access Management en Data Governance.

User provisioning

Automatiseren van het aanmaken, beheren en deactiveren van gebruikersaccounts voor Federated Identity Management, waardoor helpdeskverzoeken worden verminderd.

Backup en restore

Het periodiek maken van kopieën van je configuratie voor back-up/herstel.

Verbeteren netwerkbeveiliging

-

Password management en automatic de-provisioning

-

Multi-Factor Authentication

-

Role-based access control

-

Privilege access management

-

Identity en data governance

Voordelen van IAM

-

Verbeterde beveiligingsmaatregelen

-

Sterk wachtwoordbeheer in complexe omgevingen

-

Voordeel op het gebied van naleving en compliance

-

Beheer van leveranciers en derden

-

Versterking van de beveiliging bij werken op afstand

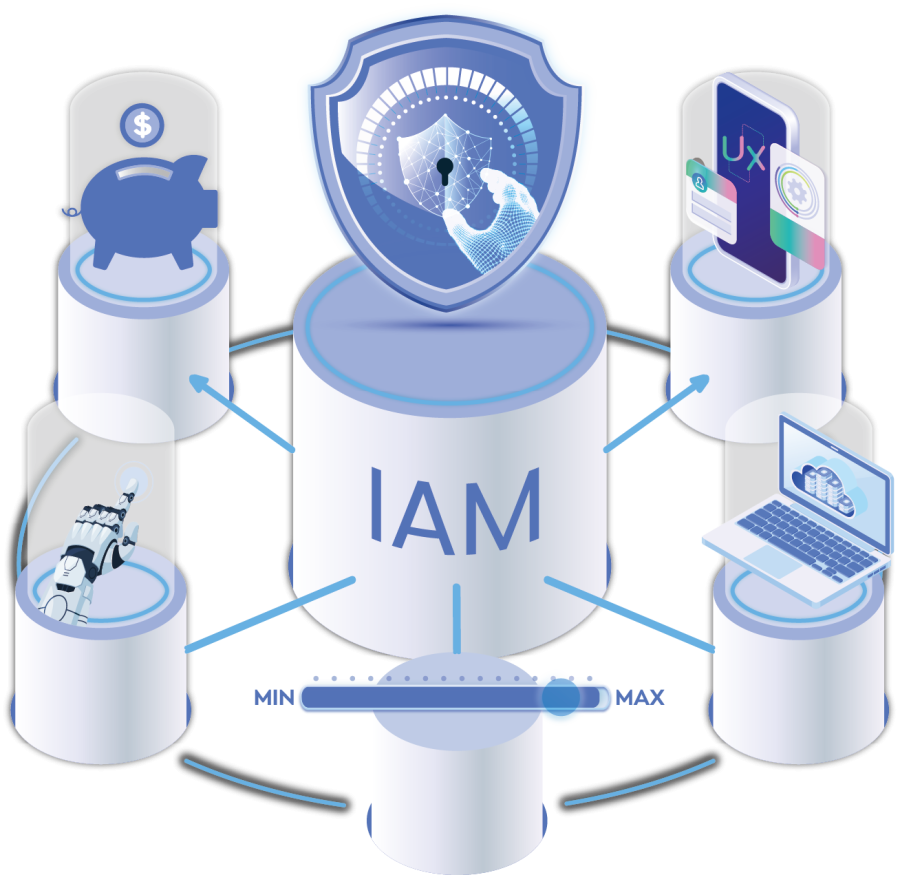

Pluspunten van IAM

-

Automatisering van routinetaken binnen IAM

-

Optimalisatie van de gebruikerservaring

-

Verhoogde beveiliging

-

Beheerd IAM platform en integratie

-

Gecoördineerde werking van on-premises en cloudapplicaties

-

Hogere productiviteit

-

Lagere IT kosten

Key features

Gebruikers en groepen

Gebruikersaccounts: Inloggegevens (gebruikersnaam/wachtwoord) voor Single Sign-On en Multi-Factor Authenticatie, meldingen over gebruikersinformatie en activity tracking

Gebruikersgroepen: Door gebruikersaccounts in groepen te organiseren, wordt het eenvoudiger om accounts op groepsniveau te beheren en te controleren.

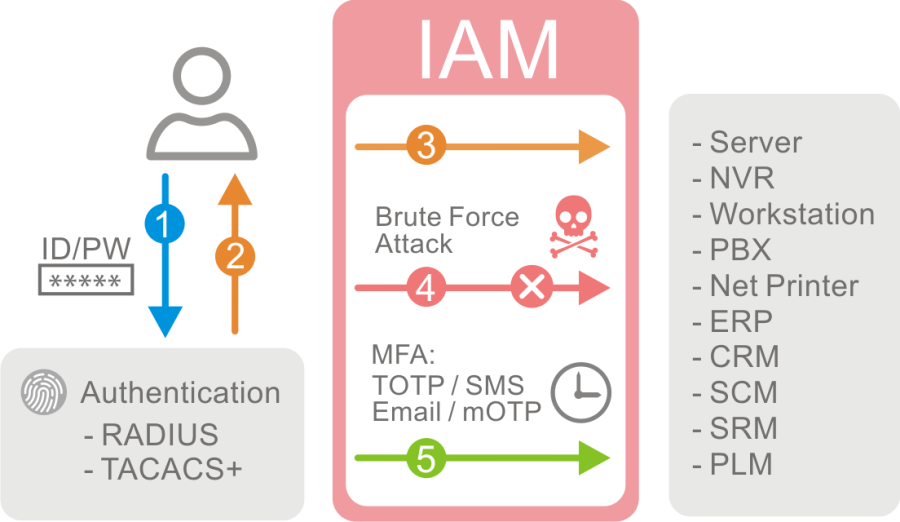

Multiple authentication rules en servers: Op basis van IP-, MAC- of APPE-filter (zoals firewall- of contentfilters), VPN, RADIUS- of TACACS server.

Gebruikers- en MFA beveiliging: Bescherming tegen brute-force aanvallen.

Access policy

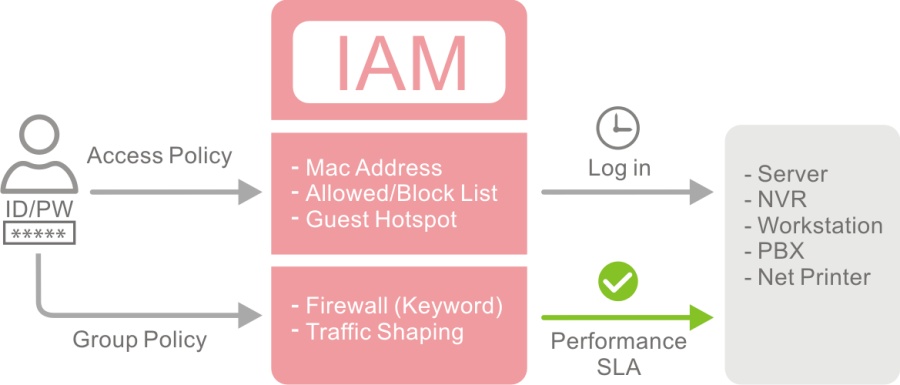

Systeembeheerders kunnen access policies instellen voor lokale gebruikers. Access policies kunnen worden gedefinieerd op basis van:

- White/black list via MAC filtering

- Ingebouwde login users list

- Beheer van gast hotspots

- Gebruikersgroepen: voor grootschalige controle en beheer van gebruikersgroepen

- Multiple authentication rules en servers: op basis van IP-, MAC- of APPE-filter (zoals firewall- of contentfilters), VPN, RADIUS- of TACACS server.

- Gebruikers- en MFA beveiliging: Bescherming tegen brute-force aanvallen.

Daarnaast kun je de sessieduur van logins instellen om te garanderen dat elke toegang onder jouw beheer en controle valt.

Group policy

Voor Group Policy management kun je de standaard firewallinstellingen gebruiken of aangepaste Group Firewall policies configureren. Hiermee kun je contentfilters integreren (zoals keyword exceptions) en uitgaande IPv4-instellingen aanpassen om de netwerkbeveiliging te versterken en het dataverkeer te optimaliseren. Je kunt ook de syslogs raadplegen voor IP- en contentfilter logs om de prestaties van je Group Policy te evalueren.

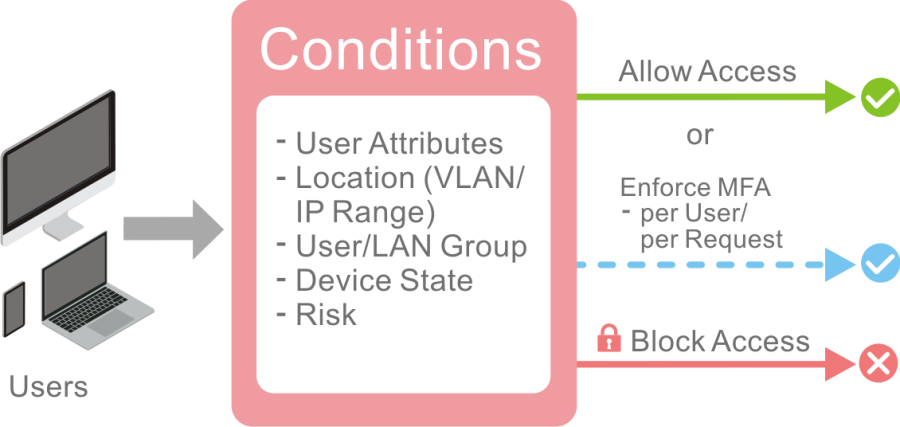

Conditional access policy

Om het beheer van toegangsbeveiliging te versterken, kun je een voorwaardelijk toegangsbeleid instellen om:

- De tijdsperiode te bepalen waarin gebruikers zich opnieuw moeten authenticeren; elke keer of wanneer de sessieduur verloopt

- Toegang te beperken tot specifieke IP adressen of IP ranges.

- VLAN-gebaseerde toegangscontroles op te nemen in je beleid

- Inlogplanning op basis van tijd in te stellen voor gebruikers

Op deze manier moet elke toegangsaanvraag vooraf worden geverifieerd, ongeacht de gebruiker.

Resources

Je kunt lokale middelen definiëren en registreren om veilige toegang tot kritieke netwerkbronnen te waarborgen, zoals werkstations, netwerkprinters, PBX systemen, NVR systemen en bedrijfsapplicaties (zoals ERP, CRM, SCM, SRM, PLM of human capital management).

Resource parameters:

- Resource Type (IP or MAC)

- Resource Port

- Service Type Objects

Daarnaast kun je de ICMP instelling toevoegen om fouten te rapporteren en netwerkdiagnoses uit te voeren.

Hotspot web portal

Deze functie is al langere tijd beschikbaar in onze Vigor routers en omvat onder meer:

- Inlogmethode

- Instelling van de inlogpagina

- Whitelist instellingen

- Extra opties (zoals landingspagina na authenticatie: fixed URL of user requested URL)

Je kunt deze functie integreren in je IAM systeem om de flexibiliteit, wendbaarheid en consistentie van je security management te vergroten.

Backup en restore

Je kunt eenvoudig een back-up maken of instellingen herstellen, waaronder Users & Groups, Access & Group policies en meer. Voor extra beveiliging kun je wachtwoordbeveiliging inschakelen om instellingen veilig op te slaan voordat je wijzigingen doorvoert.